Теперь рассмотрим утилиты, которые позволяют нам извлечь NTLM хеши из ntds.dit или обнулить пароль. Вот несколько - Windows Password Recovery от PassCape (для работы с базой AD нам понадобится Advanced версия за $895), Reset Windows Password ($395), PCUnlocker и т.п. Что из этого вы выберите для работы - остается на ваше усмотрение. Рекомендую посмотреть ключевые возможности различных редакций каждой из программ. Мы же ограничимся возможностям Trial / Demo версий и посмотрим что они нам дают. Я, к примеру, скачал демо-версию PWPR.v9.0.9.715 от PassCape.

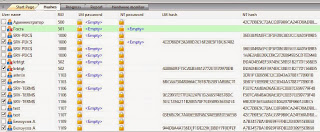

Загрузим туда, полученные нами данные, через Import from binary files ... Нас попросят указать путь к ntds.dit и SYSTEM в случае с AD. В результате получим вытащенные NTLM хеши паролей пользователей AD:

Перебор доступен, но ограничение DEMO, при условии, если она подберет пароль - два символа в пароле. Поэтому попробуем выгрузить их в другую программу. Экспортировать их в DEMO версии мы к сожалению не можем, но мы можем открыть каждую учетку в отдельности и методом Copy & Paste скопировать интересующие нас хеши в буфер обмена:

В данном случае - это 42C7D0E5C72ACC8F9B9CA24FD0ADB8CB, ну а дальше, воспользовавшись любым ПО или онлайн сервисом, который умеет перебирать NTLM хеши - при должной доле везения, получим пароль: `1qwerty

Что же касается сброса (обнуления) пароля, то такая функция имеется в любой платной версии перечисленных выше программ. Наиболее выгодным с точки зрения покупки, в данном случае является PCUnlocker Enterprise за $49.95, т.к. в ней поддерживается и "Reset Windows domain administrator and user password", т.е. сброс пароля администратора домена, "Unlock disabled, locked or expired Active Directory accounts" (включение выключенных, заблокированных или просроченных аккаунтов AD).

p.s. Кто-то сейчас вполне справедливо может заметить, что в сборках многочисленных LiveCD перечисленные здесь утилиты уже включены (более того, они полнофункциональны) ... Если оставить сделки с совестью, по поводу того какой софт вы хотите использовать - честно купленный или же ... то могу сказать - что обнаруженные мной на просторах интернета LiveCD содержат достаточно старые версии утилит приведенных выше, которые просто не могут открыть ntds.dit от Win2k8 Server.

Комментариев нет:

Отправить комментарий